“Iria gerar o pânico caso exista uma nova vaga”. Quem o garante é André Cirne, o estudante do mestrado em Segurança Informática da Faculdade de Ciências da Universidade do Porto (FCUP) responsável pela deteção de uma vulnerabilidade de “alto risco” no sistema DP-3T, utilizado em grande parte das aplicações desenvolvidas em todo o mundo para rastreio das redes de contágio por COVID-19.

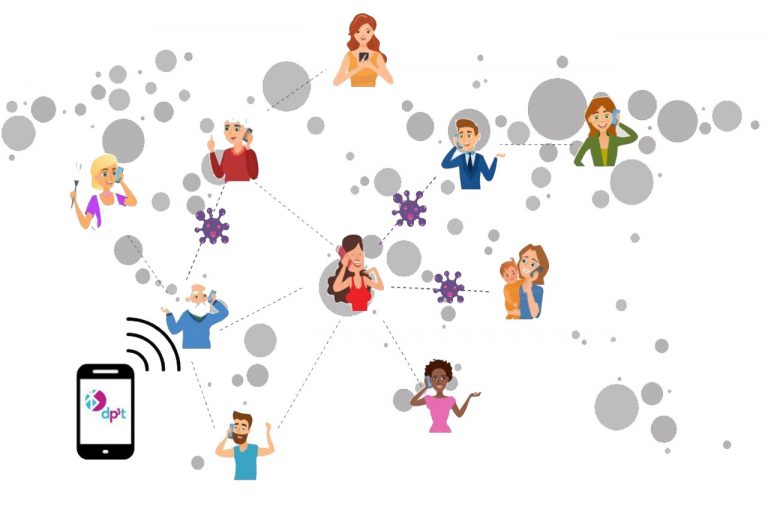

Criado para simplificar o processo de notificação de pessoas que podem ter estado expostas ao novo corovírus, o DP-3T é um sistema digital de rastreio de proximidade que visa preservar a privacidade e a segurança dos utilizadores. Contudo, a vulnerabilidade reportada por André Cirne, corrigida entretanto pela equipa de desenvolvimento do DP-3T, permitiria “a um atacante não precisar de autorização da autoridade de saúde para se identificar como doente COVID-19”.

Segundo o estudante da FCUP, a falha detetada, “para além de afetar todas as aplicações que usam esta serviço”, poderia então “gerar um alerta num número alargado de pessoas como possivelmente estarem contaminadas com o COVID-19, criando pressão extra no sistema de saúde.” A sua comunicação ao consórcio do DP-3T permitiu assim corrigir uma vulnerabilidade classificada como “alto risco”, uma vez que compromete a integridade do sistema.

Entre as apps baseadas no sistema DP-3T, e que já foram corrigidas, inclui-se a portuguesa STAY AWAY COVID, que está a ser desenvolvida pelo INESC TEC e pelo Instituto de Saúde Pública da Universidade do Porto (ISPUP). De resto, vários países que adotaram o código disponibilizado pelo consórcio tinham a sua solução igualmente vulnerável.

André Cirne defende por isso que as empresas mostrem o seu código para que pessoas como ele possam ajudar e contribuir na segurança do sistema, tal como fez o INESC TEC.

“Ao optarem por código aberto, estes sistemas criam a possibilidade para pessoas com especialização em áreas como a cibersegurança analisarem e contribuírem para uma solução mais robusta”, conclui o estudante.